Устройство отмостка: Монтаж и устройство отмостки вокруг дома Москва и область | Цены на монтаж отмостки вокруг дома

Устройство отмостки в Томске — ООО Евростандарт

Устройство отмостки в Томске

Вопреки распространенному мнению, отмостка — это далеко не только элемент благоустройства, за счет которого дом приобретает более аккуратный и законченный вид. Благодаря грамотно обустроенной отмостке предупреждается разрушение фундамента вследствие негативного влияния погодных условий, улучшаются теплотехнические качества дома, обеспечивается его долговечность. Без последствий отказаться от устройства этого элемента можно, только если здание строится на песчаном грунте.

Задача отмостки

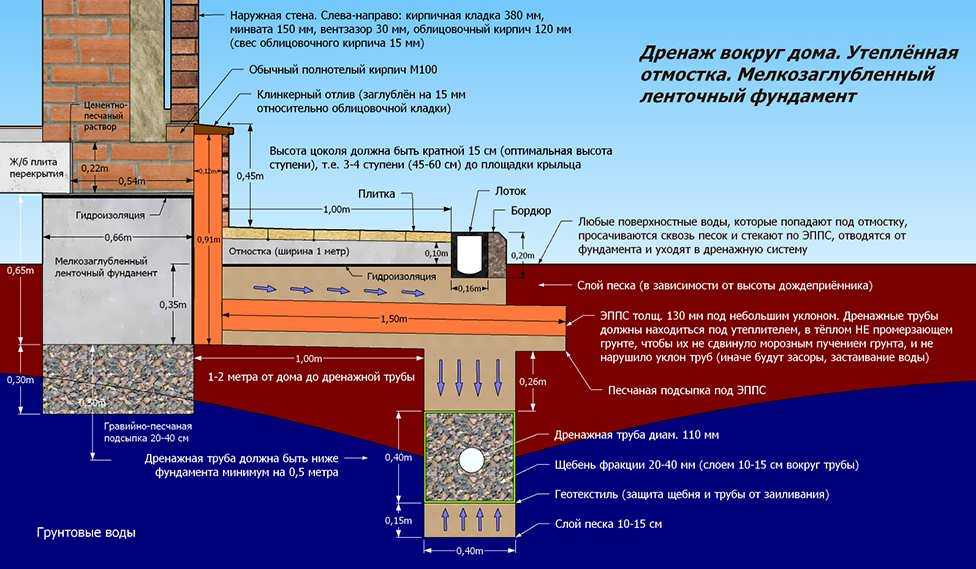

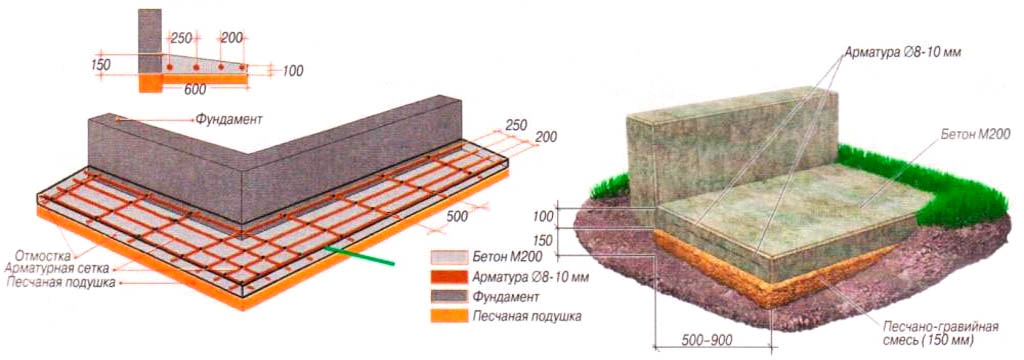

Визуально отмостка представляет собой непрерывную наружную конструкцию, проходящую по периметру домостроения. Ее основная задача — гидроизоляция и отвод избыточной влаги. Ливневые потоки опасны подмыванием подземных сооружений. В подвале может скапливаться вода. Зимой же, с наступлением морозов, насыщенный влагой грунт вспучивается, в результате чего в основании постройки появляются трещины, фундамент проседает и разрывается, в здании появляются серьезные повреждения.

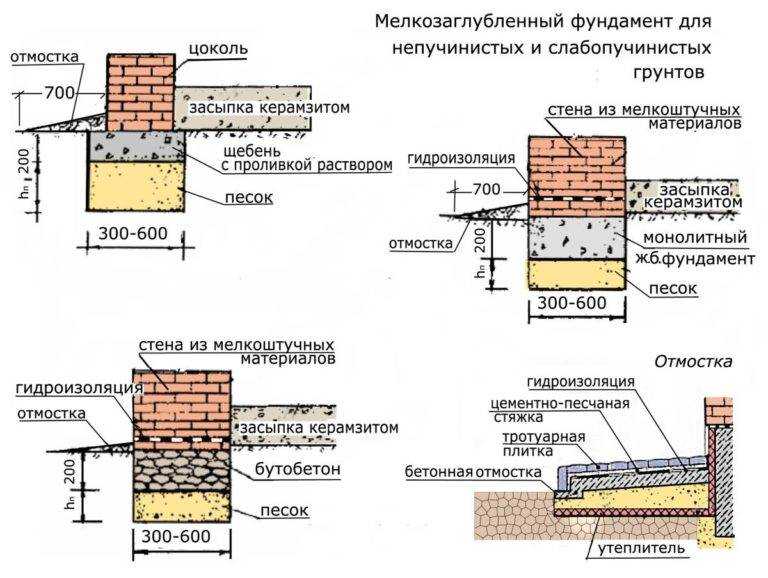

При наличии правильно обустроенного пояса вокруг здания подобные неприятности исключены. Проникновению влаги к фундаменту извне препятствует верхний слой, который делается из бетона либо из асфальта. Под основание отмостки идет выравнивающий слой из щебня и песка 150-200 мм.

Типы отмостки

Существуют несколько основных типов отмостки. Наиболее доступным и распространенным способом защитить постройку от отрицательного влияния окружающей среды является сооружение двухслойного «пирога», уплотненного песчаного или щебневого основания и бетонного пояса.

Правила устройства отмостки

Чтобы защитная конструкция обеспечивала нужный эффект, необходимо, чтобы она была изготовлена из качественных материалов. Так, для создания бетонной отмостки потребуется материалы, которые соответствуют всем стандартам качества и техническим условиям, паспорта и сертификаты.

Так, для создания бетонной отмостки потребуется материалы, которые соответствуют всем стандартам качества и техническим условиям, паспорта и сертификаты.

Взаимодействовала с дренажной системой. Для того чтобы исключить риск разрушения текущей из водостока водой, отмостку снабжают поперечными канавками либо соединяют с заранее оборудованной системой водоотведения.

Устраивалась сразу по окончании строительных работ. Таким образом дом получит необходимую защиту с самого начала.

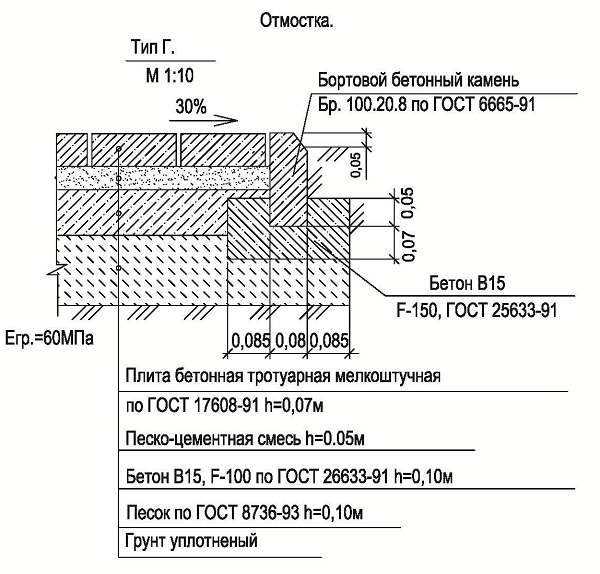

Применительно к бетонной отмостке важно, если защитный пояс планируется использовать как дорожку, надо чтобы ее толщина составляла в среднем не менее 10-13 см.

Ширина отмостки должна быть одинаковой и при этом превышать вылет кровли за стену домостроения на 30-50 см.

Дом, Отмостка, Фундамент, Винтовые сваи

Смотреть все работы

Предоставляем кредит и рассрочку от наших банков партнёров Почта банк Тинькофф банк

Устройство отмостки на винтовых сваях

Подготовка грунта

До начала работ нужно подготовить грунт по периметру фундаментных стен.

Сначала его необходимо правильно утрамбовать. Сделать это хорошо возможно, если снять растительный слой (примерно 20 см). На освободившееся место укладывается дренажный слой (щебень) толщиной около 10 см, а затем выполняется засыпка песком (примерно 5 см). Этот вариант подготовки подходит только для непучинистых грунтов.

Для пучинистых, обводненных и иных специфичных грунтов подготовку нужно выполнять в соответствии с рекомендациями, содержащимися в Альбоме технических решений (подробнее об условиях его получения в разделе «Акции»).

Технология устройства отмостки

Во время работ нужно учесть ряд технологических особенностей:

- обеспечить уклон минимум 1,5-2% (это приблизительно 8-10 мм на каждые 50 см ширины покрытия), направленный от стен здания. Чтобы добиться нужного уклона, необходимо либо соответствующим образом сформировать и утрамбовать землю в траншее, либо спланировать укладку.

- обеспечить зазор (компенсационный шов) между стеной и отмосткой шириной 1-2 см.

Его следует заполнить песком или пенополистиролом. Без зазора покрытие из брусчатки или плит будет давить на фундамент, что может привести к повреждению, к примеру, гидроизоляции на внешней поверхности фундаментной стены. Иногда в качестве альтернативы компенсационному шву можно использовать укладку двух слоев гидроизоляции.

Его следует заполнить песком или пенополистиролом. Без зазора покрытие из брусчатки или плит будет давить на фундамент, что может привести к повреждению, к примеру, гидроизоляции на внешней поверхности фундаментной стены. Иногда в качестве альтернативы компенсационному шву можно использовать укладку двух слоев гидроизоляции.

Виды финишного слоя отмостки

Бетонная брусчатка

Для бетонной брусчатки, как правило, используются элементы, толщиной 6 см, которые хорошо выдерживают рабочие нагрузки (к примеру, возникающие при ходьбе), устойчивы к морозу, перепадам температуры.

Эстетичный и завершенный вид такому покрытию придают бордюры и краевые элементы, а многообразие форм элементов позволяет выполнять укладку в виде орнамента. Зазоры между элементами заполняются песком.

Каменная брусчатка

Каменная брусчатка выглядит наиболее натурально. Для ее производства используют гранит серого, красного, желтого цветов или базальт черного цвета. Брусчатка одного цвета может иметь некоторые незначительные различия в оттенке, даже если она из одной партии. Это – особенность натуральных материалов.

Каменная брусчатка бывает колотой и пиленой, но не имеет такого многообразия форм, как бетонная, ограничиваясь кубом или параллелепипедом.

Заполнение швов и утрамбовка осуществляются по аналогии с бетонной брусчаткой.

Простое и дешевое решение – бетонная отмостка. Ее толщина должна составлять не менее 5 см (оптимально – 7-10 см), для изготовления используется бетон класса не ниже В15.

Для бетонного покрытия компенсационные швы устраиваются не только по периметру стен, но и через каждые 6 м ее длины.

Бетон декорируется галькой диаметром от одного до нескольких сантиметров.

Тротуарные плиты

Тротуарные плиты укладывают на подготовительный слой, затем заполняют швы и утрамбовывают. Чтобы не подрезать плиты в процессе, покрытие лучше заранее запланировать по ширине 1-2 плит.

Плюс этого покрытия – плиты можно заменять по мере необходимости.

Щебень

Отмостка из щебня – решение для участков с высоким уровнем грунтовых вод или при выполнении дренажа вокруг здания.

В качестве альтернативы щебню могут использоваться гравий, керамзит или галька.

При устройстве покрытия из щебня на утрамбованный грунт укладывают геотекстиль, а затем на него – щебень, слоем толщиной 10 см. Выполнение засыпки из песка при этом не требуется.

Выполнение засыпки из песка при этом не требуется.

Шесть распространенных «слепых зон» в сети (и как их избежать)

Обзор решений перечисляет шесть распространенных «слепых зон» в сети, отмеченных Auvik Networks, и обсуждает, как ваша компания может их избежать.Видимость — один из наиболее важных аспектов управления и мониторинга сетей. Если есть часть вашей сети, за которой вы не можете наблюдать, ваша сетевая команда никак не сможет нарисовать точную картину того, что происходит в ваших системах. Слепые зоны, если их не контролировать и не контролировать, могут привести к разрушительным проблемам для вашего бизнеса, включая отставание производительности, теневые ИТ-устройства и нарушения безопасности — все это происходит под носом у вашей ИТ-команды.

В эпоху, когда сети становятся все более сложными, когда постоянно появляются устройства Интернета вещей и новые версии смартфонов, слепые зоны могут стать серьезным препятствием для производительности сети. Как определить эти «слепые зоны» и удалить их из своей инфраструктуры? Недавняя электронная книга Auvik Networks, Являются ли сетевые слепые зоны угрозой вашему бизнесу? , рассказывает о шести распространенных «слепых зонах» сети и о том, как их избежать или удалить, если они у вас уже есть.

Как определить эти «слепые зоны» и удалить их из своей инфраструктуры? Недавняя электронная книга Auvik Networks, Являются ли сетевые слепые зоны угрозой вашему бизнесу? , рассказывает о шести распространенных «слепых зонах» сети и о том, как их избежать или удалить, если они у вас уже есть.

Слепые зоны сети могут вызвать ряд пагубных последствий для вашего бизнеса, от незначительных проблем с производительностью до угроз безопасности. Auvik перечисляет несколько проблем, которые могут возникнуть из-за слепых зон сети, в том числе:

- Сбои и простои.

- Проблемы с производительностью сети.

Если устройство, расположенное в слепой зоне, имеет какие-либо проблемы с конфигурацией или иным образом неисправно, это может серьезно повлиять на производительность сети. Ваша сеть может быть вынуждена перенаправлять трафик, чтобы избежать отключенных устройств, что увеличивает вероятность перегрузки сети.

Если устройство, расположенное в слепой зоне, имеет какие-либо проблемы с конфигурацией или иным образом неисправно, это может серьезно повлиять на производительность сети. Ваша сеть может быть вынуждена перенаправлять трафик, чтобы избежать отключенных устройств, что увеличивает вероятность перегрузки сети. - Неполная и неточная сетевая документация. Чтобы ваша сетевая команда оставалась на вершине своей игры, им требуется правильная документация для выполнения своей работы. Без полного представления о вашей сети у сетевых инженеров и администраторов не будет необходимых знаний об инфраструктуре вашей компании для решения проблем.

- Проблемы с безопасностью. То, что вы не видите устройство в своей сети, не означает, что оно не является потенциальным вектором безопасности. Даже если устройство не отображается в вашем программном обеспечении для мониторинга, хакеры все равно смогут найти его, если они получат доступ к вашей системе, а если они войдут через мертвую зону, они останутся незамеченными.

- Постоянный цикл реактивного пожаротушения. Вместо того, чтобы обнаруживать и устранять корень проблемы, наличие слепого пятна в вашей сети может сократить усилия вашей команды до реакционного решения проблем. Не имея возможности найти причину этих проблем, все, что может сделать ваша команда, — это устранять всплывающие вспомогательные проблемы.

Итак, с какими типами сетевых «мертвых зон» вы можете столкнуться и как ваша компания может с ними справиться? Аувик называет эти шесть разновидностей слепых зон, на которые следует обращать внимание:

1. Неполная и неточная сетевая документация Картирование сети является критической задачей, и ее чрезвычайно сложно выполнить вручную на месте, особенно если у вас есть сложная инфраструктура, разделенная на несколько различных секций. Даже если бы вы могли отправить своих инженеров на карту каждого устройства и соединения в вашей сети, вы бы потратили впустую драгоценное время, которое можно было бы потратить на установку нового оборудования или исправление ошибок и проблем с производительностью. Кроме того, карта, которую могли бы нарисовать ваши инженеры, была бы полностью статичной; он будет представлять вашу сеть только в один момент времени.

Кроме того, карта, которую могли бы нарисовать ваши инженеры, была бы полностью статичной; он будет представлять вашу сеть только в один момент времени.

Правда в том, что сети постоянно меняются, будь то дополнительное оборудование, выведенные из строя или замененные устройства или проблемы с производительностью, влияющие на поведение устройств. Ручные карты не покроют этого, если вы снова не отправите свою команду. Вам нужен динамический инструмент, который может отображать каждую деталь в вашей сети в режиме реального времени, автоматически обновляясь при добавлении нового оборудования или изменении конфигурации устройства. Auvik использует сетевые протоколы и извлечение данных, чтобы предоставить всегда свежую карту вашей сети, точно показывающую, как она выглядит в данном случае.

2. Неизвестные и неавторизованные устройства Теневые ИТ-отделы — одна из основных задач корпоративных ИТ-специалистов, особенно в связи с распространением программы «Принеси свое собственное устройство» (BYOD), и на то есть веские причины. Каждое непроверенное или неподтвержденное устройство может создать для вас ряд проблем, особенно если владелец этого устройства не заботится о его безопасности. Эмпирическое правило простое: если устройство находится в вашей сети, вы должны иметь возможность его видеть.

Каждое непроверенное или неподтвержденное устройство может создать для вас ряд проблем, особенно если владелец этого устройства не заботится о его безопасности. Эмпирическое правило простое: если устройство находится в вашей сети, вы должны иметь возможность его видеть.

В дополнение к своей интеллектуальной и динамической системе отображения сети, которая обнаруживает каждое устройство, подключенное к вашей системе, Auvik также поддерживает множество типов сетевых устройств и протоколов, включая SNMP, CLI, REST API и облачные API. Auvik совместим с более чем 15 000 типов сетевых устройств от более чем 700 поставщиков, что дает ИТ-специалистам и сетевым специалистам уверенность в том, что любое незарегистрированное устройство, проникшее в их сеть, по-прежнему может быть отслежено.

3. Незнание текущей конфигурации устройств Конфигурации устройств нуждаются в резервном копировании, но поскольку резервное копирование вручную занимает очень много времени (особенно на крупных предприятиях), вполне вероятно, что вы сохраняете резервные копии только раз в пока. Это означает, что ваша компания может не иметь правильного представления о том, как настроены все ваши устройства, поскольку у вас есть только резервные копии месячной или квартальной давности, на которые можно положиться для получения информации. Таким образом, когда устройство в вашей сети выходит из строя, вы потенциально полагаетесь на сильно устаревшие знания, чтобы перезапустить и перенастроить его.

Это означает, что ваша компания может не иметь правильного представления о том, как настроены все ваши устройства, поскольку у вас есть только резервные копии месячной или квартальной давности, на которые можно положиться для получения информации. Таким образом, когда устройство в вашей сети выходит из строя, вы потенциально полагаетесь на сильно устаревшие знания, чтобы перезапустить и перенастроить его.

Автоматическое резервное копирование устройств является важной функцией инструментов мониторинга сети, и Auvik не является исключением. Каждое изменение конфигурации резервируется, поэтому ваша сетевая команда может легко вернуться к предыдущей конфигурации по своему усмотрению. Это позволяет избежать головной боли, связанной с попытками выяснить, где произошла ошибка при реконфигурации сети.

4. Использование интерфейса командной строки в качестве основного источника данных хорошо. CLI — это проверенный метод сбора сетевых данных, но это не идеальная система. Знание кодирования и синтаксиса требуется для сбора точной информации через интерфейс командной строки; в противном случае ваши сетевые инженеры не смогут правильно интерпретировать то, о чем сообщает CLI.

Знание кодирования и синтаксиса требуется для сбора точной информации через интерфейс командной строки; в противном случае ваши сетевые инженеры не смогут правильно интерпретировать то, о чем сообщает CLI.Тем не менее, интерфейс командной строки предоставляет полезные данные, которые нельзя упускать при интерпретации производительности сети. CLI — это лишь один из многих источников данных, которые собирает Auvik, и, в отличие от ручной проверки CLI, сбор информации из CLI через Auvik не требует каких-либо технических ноу-хау со стороны пользователя. Убрав крутую кривую обучения, связанную с анализом CLI, и подкрепив его данными из других источников, сетевые специалисты и новички могут собирать необходимую информацию для диагностики проблем.

5. Невидимость сетевого трафика Все проблемы с производительностью в сети сводятся к выяснению того, почему сетевой трафик не попадает туда, куда ему нужно, с максимально возможной эффективностью. Определение того, где находится проблема с производительностью, и ее серьезность зависит от знания того, как ведет себя ваш трафик в каждой точке вашей сети. Если у вас нет надлежащего контекста для того, что делает ваш трафик, с помощью анализа трафика вы не сможете правильно решать возникающие проблемы.

Если у вас нет надлежащего контекста для того, что делает ваш трафик, с помощью анализа трафика вы не сможете правильно решать возникающие проблемы.

Возможности анализа сетевого трафика Auvik используют преимущества машинного обучения для точного отслеживания и разбивки сетевого трафика, связанного с другими данными. Это дает сетевым командам детальную информацию, которая может помочь сузить круг причин плохого трафика. В случае с Auvik инструмент поддерживает анализ сетевых потоков для NetFlow v5 или v9, IPFIX, sFlow или J-Flow.

6. Нет доступа к журналам устройств Проблемы на стороне устройства требуют просмотра журналов устройства для правильной диагностики проблемы. Журналы устройств также предоставляют информацию о конкретных событиях производительности или безопасности, предоставляя локальный снимок проблем, влияющих на ваши устройства. Однако, если вы не будете регулярно проверять эти журналы, важная информация, хранящаяся в них, будет потеряна.

Средства мониторинга сети, такие как Auvik, автоматически проверяют журналы устройств и интерпретируют информацию из них, чтобы получить целостное представление о каждом событии производительности сети. Это позволяет вашей сетевой команде обнаруживать основную причину проблем, сопоставляя информацию в журналах вместе.

Для получения дополнительной информации см. Auvik’s Опасны ли «слепые зоны» сети для вашего бизнеса? электронная книга.Ищете решение, которое поможет вам повысить производительность вашей сети? В нашем Руководстве покупателя по мониторингу сети содержатся профили ведущих поставщиков мониторов производительности сети, а также вопросы, которые вы должны задать поставщикам и себе перед покупкой.

Посетите нас в Твиттере, чтобы быть в курсе последних новостей и разработок в области сетевого мониторинга!

- Автор

- Последние сообщения

Даниэль Хайн

Дэн — технический писатель, который пишет о кибербезопасности для Solutions Review. Он окончил Государственный университет Фитчбурга со степенью бакалавра профессионального письма. Вы можете связаться с ним по адресу [email protected]

Он окончил Государственный университет Фитчбурга со степенью бакалавра профессионального письма. Вы можете связаться с ним по адресу [email protected]

Последние сообщения Даниэля Хайна (см. все)

Где их найти и как от них избавиться

Вот вопрос: можете ли вы с абсолютной уверенностью сказать, что знаете обо всем, что происходит в вашей сети? Для большинства людей ответ отрицательный — во всяком случае, не без помощи сетевого монитора. Мониторы производительности сети (NPM) позволяют компаниям контролировать каждую часть своей сети. Имея NPM на вашей стороне, вы можете определить любые области вашей сети, которые не работают должным образом.

Одним из способов, с помощью которых NPM помогают поддерживать работоспособность вашей сети, является обнаружение и оповещение о мертвых зонах сети. Слепые зоны — это скрытые области вашей сети, которые негативно влияют на производительность вашей сети. Эти слепые пятна возникают по разным причинам, но независимо от их происхождения они могут оказать огромное влияние на вашу сеть. Хотя NPM информируют вас о любых слепых зонах в вашей сети, знание того, откуда появляются слепые зоны, дает вам преимущество в их обнаружении. Мы перечислили некоторые распространенные причины слепых пятен, почему они возникают и что вы можете сделать, чтобы избавиться от них.

Хотя NPM информируют вас о любых слепых зонах в вашей сети, знание того, откуда появляются слепые зоны, дает вам преимущество в их обнаружении. Мы перечислили некоторые распространенные причины слепых пятен, почему они возникают и что вы можете сделать, чтобы избавиться от них.

Слепые зоны могут быть где угодно в вашей сети, но обычно они появляются на краях сети. Важно поддерживать полную видимость сети, используя NPM, чтобы находить слепые зоны по мере их появления. Ваш NPM может обнаруживать, когда область вашей сети не работает должным образом, сообщая вам, где находится проблема.

Ниже приведены некоторые распространенные причины слепых зон, на которые следует обратить внимание, и способы их устранения:

Сетевые бункеры Разрозненные хранилища — это проклятие существования ИТ, и это относится и к сетевому мониторингу. Бункеры возникают, когда разные команды (ИТ, безопасность, соответствие и т. д.) не обмениваются данными друг с другом, запирая ценную информацию в своих собственных «бункерах». Если у ваших команд возникают проблемы во взаимодействии друг с другом, возможно, они создают разрозненные ресурсы, которые мешают вашей сети достичь максимальной производительности. Разрозненность также может помешать ИТ-командам найти источник сетевой проблемы. Убедитесь, что ваша ИТ-команда сотрудничает с другими командами, чтобы предотвратить разрозненность.

Если у ваших команд возникают проблемы во взаимодействии друг с другом, возможно, они создают разрозненные ресурсы, которые мешают вашей сети достичь максимальной производительности. Разрозненность также может помешать ИТ-командам найти источник сетевой проблемы. Убедитесь, что ваша ИТ-команда сотрудничает с другими командами, чтобы предотвратить разрозненность.

Не следует игнорировать любое новое оборудование, которое подключается к вашей сети. Если вы устанавливаете что-то в свою сеть, убедитесь, что вы видите это в первую очередь в своем NPM. Отслеживайте его, когда начнете интегрировать, и посмотрите, не повлияет ли это отрицательно на производительность. Кроме того, помните о любых устройствах, которые ИТ-специалисты приносят с собой, особенно если ваша компания продвигает BYOD. Сотрудники могут неправильно настроить устройства с NPM; это может вызвать проблемы в сети без вашего ведома.

Постоянно подключающиеся устройства Если пользователь получает доступ к вашей сети с устройства, которого сеть раньше не видела, возможно, NPM может его пропустить. NPM с непрерывным мониторингом будут часто обновляться, сокращая время между подключением и обнаружением. Если часть вашей сети открыта, убедитесь, что ваш NPM постоянно проверяет наличие устройств, чтобы отслеживать все, что подключено.

NPM с непрерывным мониторингом будут часто обновляться, сокращая время между подключением и обнаружением. Если часть вашей сети открыта, убедитесь, что ваш NPM постоянно проверяет наличие устройств, чтобы отслеживать все, что подключено.

Если у вас большая сеть, она может быть сконфигурирована как лабиринт. Вы можете разделить свою сеть на несколько подразделов или использовать несколько разных сетей, чтобы охватить все. Часто это трудно отследить даже с помощью NPM. Всегда, когда это возможно, делайте схему сети настолько простой, насколько это возможно. Если ваша сеть слишком запутана, чтобы ориентироваться в ней, обязательно возникнут слепые зоны.

Следите за новостями и разработками NetMon в Твиттере!

- Автор

- Последние сообщения

Даниэль Хайн

Дэн — технический писатель, который пишет о кибербезопасности для Solutions Review. Он окончил Государственный университет Фитчбурга со степенью бакалавра профессионального письма.

Его следует заполнить песком или пенополистиролом. Без зазора покрытие из брусчатки или плит будет давить на фундамент, что может привести к повреждению, к примеру, гидроизоляции на внешней поверхности фундаментной стены. Иногда в качестве альтернативы компенсационному шву можно использовать укладку двух слоев гидроизоляции.

Его следует заполнить песком или пенополистиролом. Без зазора покрытие из брусчатки или плит будет давить на фундамент, что может привести к повреждению, к примеру, гидроизоляции на внешней поверхности фундаментной стены. Иногда в качестве альтернативы компенсационному шву можно использовать укладку двух слоев гидроизоляции. Если устройство, расположенное в слепой зоне, имеет какие-либо проблемы с конфигурацией или иным образом неисправно, это может серьезно повлиять на производительность сети. Ваша сеть может быть вынуждена перенаправлять трафик, чтобы избежать отключенных устройств, что увеличивает вероятность перегрузки сети.

Если устройство, расположенное в слепой зоне, имеет какие-либо проблемы с конфигурацией или иным образом неисправно, это может серьезно повлиять на производительность сети. Ваша сеть может быть вынуждена перенаправлять трафик, чтобы избежать отключенных устройств, что увеличивает вероятность перегрузки сети.